La estafa comienza con la recepción de un mensaje que invita a la víctima a participar de una encuesta

QUERÉTARO, Qro., a 7 de Octubre de 2015 Desde el Laboratorio de Investigación de ESET Latinoamérica, han encontrado una nueva campaña que se está propagando mediante mensajes de WhatsApp y que se hace pasar por una falsa encuesta de la marca de comidas rápidas McDonald’s, que busca engañar a las víctimas para que entreguen sus direcciones de correo, compartan el mensaje a 10 contactos diferentes y finalmente queden suscriptos al envío de mensajes de texto premium.

Es una campaña muy similar a la que reportamos el mes pasado con el falso voucher para Starbucks, o como fue con la empresa Zara que se propagaban en distintos países e idiomas. Lo interesante de este caso que encontramos, es que el engaño circula en español.

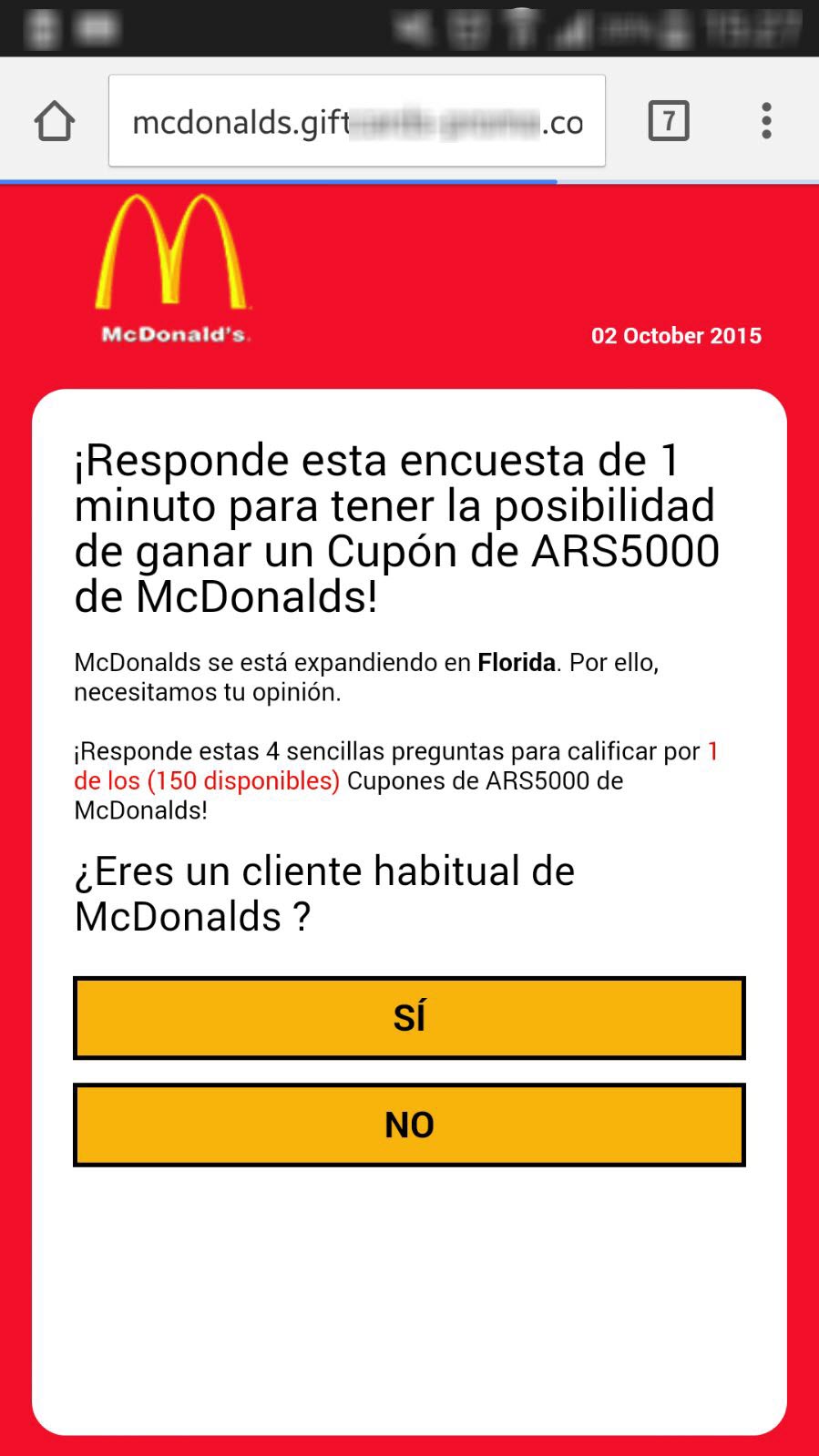

La estafa comienza con la recepción de un mensaje que invita a la víctima a participar de una encuesta (desde el sitio http://***iflrr.com/mcdonalds-voucher). Al ingresar desde el navegador del dispositivo móvil, se redirecciona a un nuevo sitio que puede verse en la siguiente imagen:

Uno de los puntos curiosos de esta campaña encontramos que los cibercriminales utilizan la dirección de IP del dispositivo que se conecta, para conocer su ubicación y de esta manera hacerle creer a sus víctimas que la tienda se abrirá cerca de donde se encuentran. Tal como vemos en la imagen, se indica que se abrirá una nueva sucursal de McDonald’s en Florida, Ciudad de Buenos Aires (es decir, cerca de nuestros laboratorios).

Para aquellos que realmente crean que puedan ganar estos $5000 argentinos, lo que sucede es lo siguiente: se les realizan cuatro preguntas sobre si han canjeado cupones de descuentos de la empresa o no, qué tan frecuentes son sus visitas a McDonald’s, y hasta qué distancia estarían dispuestos a viajar para ir a un nuevo local.

Finalmente, cuando se envían las respuestas, la página realiza una falsa revisión y advierte que el usuario está calificado para recibir el falso premio… aunque solo son necesarios un par de pasos más.

Leer a detalle en WeLiveSecurity